最近发现,广受欢迎的 WordPress 性能优化插件 W3 Total Cache 中存在一个严重漏洞,该漏洞可能导致数据泄露等更严重的问题。此漏洞影响所有 2.8.2 版本及之前的版本,而 2.8.2 版本正是为修复此漏洞而发布的。尽管补丁已发布,但许多站长仍未及时更新,这进一步扩大了安全隐患的影响范围。

漏洞详情

根据报告,这个被标记为 CVE-2024-12365 的高危漏洞允许攻击者访问敏感信息、滥用服务计划限制以及执行未经授权的操作。该漏洞的安全评分为 8.5/10(高危),主要由函数中缺少权限检查所引发,影响范围涵盖包括 2.8.1 在内的所有旧版本。这种漏洞的存在表明,在开发过程中缺乏严格的权限验证机制可能会给系统带来巨大的安全风险。

美国国家漏洞数据库的描述

美国国家漏洞数据库(NVD)指出:“这使得已认证的攻击者,只要拥有订阅者级别以上的访问权限,就能获取插件的 nonce 值,并执行未授权的操作,导致信息泄露、消耗服务计划限额,甚至能够从 Web 应用程序发起针对任意位置的网络请求,用以查询内部服务的信息,包括基于云的应用程序的实例元数据。”

这些漏洞可能被用作更复杂攻击的一部分,例如横向移动和数据劫持,进一步威胁到用户和企业的在线资产。

影响范围

WordPress 插件库数据显示,W3 Total Cache 插件的下载量超过一百万次,但只有不到一半(42.8%)的用户在使用最新版本。这意味着可能有超过 500,000 个网站仍然暴露在安全风险之中。许多站长可能忽视了更新的重要性,或者因为担心更新可能导致兼容性问题而延迟了修复。对于那些缺乏技术支持的小型网站来说,这种风险尤为严重。

补丁与防护建议

插件供应商 BoldGrid 已通过 2.8.2 版本发布了修复补丁,安全团队 Wordfence 也强烈建议所有用户立即更新到最新版本。与此同时,安全专家还建议站长定期对插件进行安全评估,使用多层次的防护措施来降低攻击成功的可能性。

WordPress 的安全挑战

作为全球最受欢迎的网站建设平台,WordPress 支撑着互联网上大约一半的网站,也因此成为网络犯罪分子的热门攻击目标。虽然 WordPress 平台本身相对安全,但威胁行为者通常更倾向于将注意力集中在第三方插件和主题上,尤其是那些开发者或社区支持不足的组件。

第三方插件的丰富性是 WordPress 平台的一大优势,但同时也成为了其潜在的安全短板。站长需要对使用的插件和主题进行严格筛选,并在必要时更换为安全性更高的替代方案。

关于 W3 Total Cache

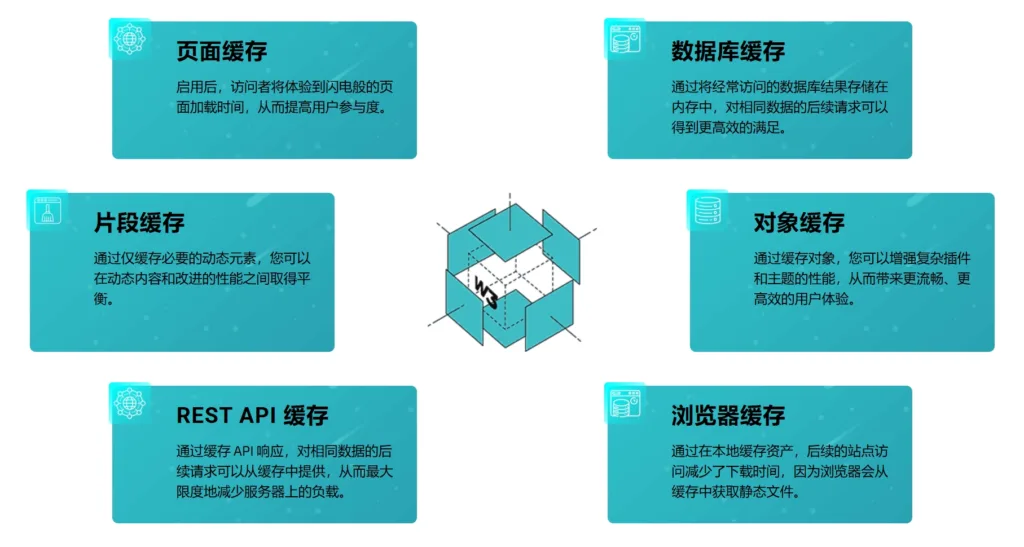

W3 Total Cache 是一款功能强大的 WordPress 性能插件,旨在通过缓存内容、精简代码和优化服务器资源来提升网站性能。该插件声称可以帮助减少加载时间、提高用户体验并改善 SEO,同时集成了诸如内容分发网络(CDN)支持和数据库缓存等功能。然而,强大的功能背后也隐藏着复杂的代码结构,这意味着一旦出现漏洞,攻击者可能会有更多的机会加以利用。

总结

为了保障网站安全并确保最佳性能,建议所有使用 W3 Total Cache 的站长尽快更新至最新版本,同时定期检查插件和主题的安全性,避免因疏忽而成为网络攻击的受害者。

通过实施以上安全实践,站长不仅可以最大程度地降低被攻击的风险,还能够为访问者提供更加稳定和安全的在线体验。